В устройствах на базе Android обнаружена новая уязвимость, использующая атаку по сторонним каналам для незаметной кражи конфиденциальных данных.

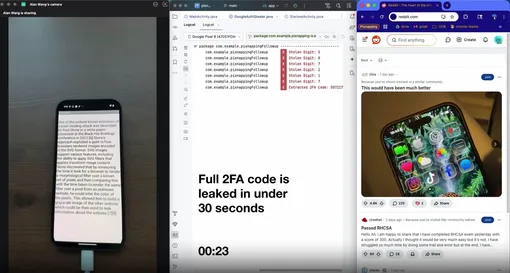

Хакеры нашли гениальный способ воровать данные со смартфонов: можно потерять все за 30 секунд

Как сообщает портал The Hacker News, технология, получившая название Pixnapping, позволяет вредоносным приложениям попиксельно считывать информацию с экрана, включая коды двухфакторной аутентификации (2FA), историю перемещений Google Maps и другие чувствительные сведения.

Как работает атака Pixnapping?

Исследование было проведено группой ученых из Калифорнийского университета в Беркли, Вашингтонского университета, Калифорнийского университета в Сан-Диего и Университета Карнеги-Меллона. Pixnapping представляет собой фреймворк для кражи пикселей, который обходит защитные механизмы браузера и позволяет извлекать данные даже из небраузерных приложений, таких как Google Authenticator.

Ключевая особенность хакерской атаки заключается в том, что вредосному приложению для ее осуществления не требуются какие-либо специальные разрешения. Единственное условие — пользователь должен быть каким-либо образом убежден установить и запустить это приложение.

В основе Pixnapping лежит ранее обнаруженная уязвимость GPU.zip, которая использует особенность сжатия данных в современных графических процессорах (GPU). Новая атака комбинирует эту уязвимость с API размытия окон в Android. Вредоносное приложение с помощью системных механизмов Android заставляет пиксели из другого, «жертвенного» приложения, отправляться в конвейер рендеринга.

Затем оно накладывает поверх стопку полупрозрачных окон («активностей»), чтобы изолировать, увеличить и измерить цвет целевого пикселя через сторонний канал. Этот процесс повторяется для каждого пикселя, содержащего интересующую информацию, например, цифры 2FA-кода. Весь процесс кражи кода может занять менее 30 секунд.

Исследователи отмечают, что уязвимость стала возможной из-за комбинации трех факторов в Android, которые позволяют приложению:

- отправлять «активности» другого приложения в конвейер рендеринга

- вызывать графические операции (например, размытие) над пикселями, отображаемыми другим приложением

- измерять побочные эффекты от этих операций, зависящие от цвета пикселя

Исследование проводилось на пяти устройствах от Google и Samsung под управлением Android версий с 13 по 16. Хотя неясно, подвержены ли Pixnapping устройства других производителей, базовая методология атаки применима ко всем устройствам на ОС Android.

Google зарегистрировала проблему под идентификатором CVE-2025-48561. Первоначальное исправление было выпущено в сентябрьском бюллетене безопасности Android. В компании отметили, что приложение, запрашивающее множество операций размытия, является подозрительным и, вероятно, не выполняет легитимных функций.

«Мы выпустили исправление для CVE-2025-48561 в сентябрьском бюллетене безопасности, которое частично смягчает это поведение. Дополнительное исправление для этой уязвимости будет выпущено в декабрьском бюллетене», — сообщил представитель Google, добавив, что свидетельств эксплуатации уязвимости в реальных условиях не обнаружено.

Однако исследователи обнаружили обновленный метод, который позволяет обойти первое исправление. В Google подтвердили, что готовят второй, более комплексный патч для устранения нового вектора атаки.

В ходе исследования также выяснилось, что эта же техника позволяет злоумышленнику определять, установлено ли на устройстве произвольное приложение.

Это обходит ограничения, введенные начиная с Android 11, которые запрещают приложениям запрашивать полный список установленного ПО. Google пометила эту часть проблемы как «не будет исправлена» (won't fix).